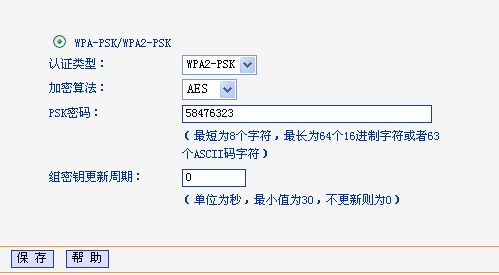

Wi-Fi标准中最近发现的几个关键漏洞使几乎每台路由器,智能手机和计算机都面临着被截获,暴露和被盗的用户个人信息的风险。这是因为ArsTechnica 首次报告了Wi-Fi的WPA2加密已被破解。WPA2是用于保护个人和企业Wi-Fi网络的流行身份验证方案。WPA1也受到影响。

更新:苹果公司最新的OS beta版包含针对新Wi-Fi漏洞的修复程序。苹果的AirPort无线设备不会收到固件更新,因为它们不容易受到这些攻击。

KU鲁汶大学的安全研究人员Mathy Vanhoef和Frank Piessens被认为在Wi-Fi标准本身而非特定产品中发现了关键缺陷。

它们被称为“密钥重新安装攻击”和 “机架攻击”,它们使攻击者能够窃听公共和私有Wi-Fi网络上的所有流量,甚至包括那些受到WPA2加密保护的流量。

研究人员说:“如果您的设备支持Wi-Fi,则很可能会受到影响。”

为了应对这些明显的危险利用,美国计算机应急准备小组发布了以下警告:

US-CERT已意识到Wi-Fi保护访问II(WPA2)安全协议的四次握手中的几个关键管理漏洞。利用这些漏洞的影响包括解密,数据包重播,TCP连接劫持,HTTP内容注入等。

请注意,作为协议级问题,该标准的大多数或所有正确实施都会受到影响。CERT / CC和报告研究人员KU Leuven将在2017年10月16日公开披露这些漏洞。

目前尚不清楚这些缺陷是否正在被野蛮利用。

针对Linux和Android 6.0+的攻击可能尤其具有破坏性,所有Android设备中有 41%易受 Wi-Fi攻击的“异常破坏性”变体的攻击。

Google已意识到此问题,并将“在未来几周内”修补所有受影响的设备。iPhone,iPad和Mac设备也面临风险。

黑客可以通过强制WPA2加密的某些实现多次重复使用相同的密钥组合来执行中间人攻击。

攻击者会复制受WPA2保护的Wi-Fi网络的副本,模拟MAC地址并更改Wi-Fi通道。利用握手方法中的缺陷,可以迫使设备绕过原始网络并连接到恶意网络。

尽管无法使用此方法获取Wi-Fi密码或秘密密钥,但黑客仍然可以窃听流量,并且在某些情况下,可以强制连接绕过HTTPS以便公开用户名,密码和其他关键数据。

正确配置的HTTPS站点不容易受到这些攻击,但是研究人员说,HTTPS站点的“很大一部分”设置不正确。Mac,iPhone和iPad受到的影响较小,因为解密那些平台上的所有数据包比较困难。

研究人员说,仍然“仍然可以解密大量数据包”。

建议用户将其路由器固件和所有客户端设备更新为最新的安全修复程序,然后继续使用WPA2。研究人员指出,“可能是您的路由器不需要安全更新”,但是我肯定会与我的路由器供应商进行核实。